Às vezes, podemos estar interessados em configurar uma rede LAN de nível 2 entre diferentes locais conectados entre si pela Internet ou por uma rede de longa distância de nível 3. No caso de a conexão ser pela Internet, o único requisito é que o roteador que atua como servidor deve ter um IP público acessível pela Internet e ser capaz de aceitar conexões de entrada na porta TCP ou UDP que configuramos para nossa VPN (1194 por padrão)

Um exemplo seria a interligação de sistemas legados antigos e de baixa capacidade que não possuem a possibilidade de configurar um gateway em sua configuração de rede. Esses dispositivos permitem apenas que os pacotes sejam transmitidos e recebidos dentro de seu próprio segmento de rede.

Para configurar esta rede, usaremos qualquer tipo de roteador Teltonika em cada uma das extremidades e configuraremos uma ponte OpenVPN entre elas, ou seja, uma VPN de nível 2 (TAP). Se tivermos que conectar apenas dois pontos (1 servidor e 1 cliente), podemos usar uma chave estática como método de autenticação. Se, pelo contrário, tivermos que conectar mais de dois pontos, ou seja, mais de 1 cliente, devemos usar certificados TLS como método de autenticação.

Geração de chaves e certificados para o servidor e clientes

Antes de tudo, teremos que criar as chaves e certificados para o roteador do servidor e os roteadores do cliente. Para simplificar, vamos permitir certificados duplicados em clientes, tendo assim que gerar apenas a chave e certificado para um único cliente e poder reutilizá-lo no resto do cliente.

Para isso, entraremos na interface de comando do roteador do servidor através do menu Serviços – CLI e escreveremos o usuário root e senha para acessar o servidor web.

Em seguida, vamos inserir os seguintes comandos

cd /etc/easy-rsa

easyrsa build-ca nopass // gera a CA (Certificate Authority) que será usada para criptografar o restante das chaves e certificados

easyrsa build-server-full server nopass // gera a chave (server.key) e o certificado (server.crt) para o servidor (o servidor pode ser alterado para qualquer outro nome)

easyrsa build-client-full client1 nopass // gera a chave (client1.key) e o certificado (client1.crt) para os clientes (lembre-se que vamos reutilizá-lo permitindo certificados duplicados) (client1 pode ser alterado para qualquer outro nome)

easyrsa gen-dh // gera os parâmetros Diffie Hellman no arquivo (dhl-1024.pem). Esse processo leva vários minutos.

Todas as chaves e certificados gerados nas etapas anteriores terão que ser baixados em nosso computador e depois carregados no servidor VPN e na configuração do cliente. Para isso usaremos o programa WinSCP para Windows e criaremos uma nova sessão do tipo SCP contra o IP da LAN do roteador, porta 22 e usando o nome de usuário e senha para acessar o roteador.

Configurações do servidor VPN

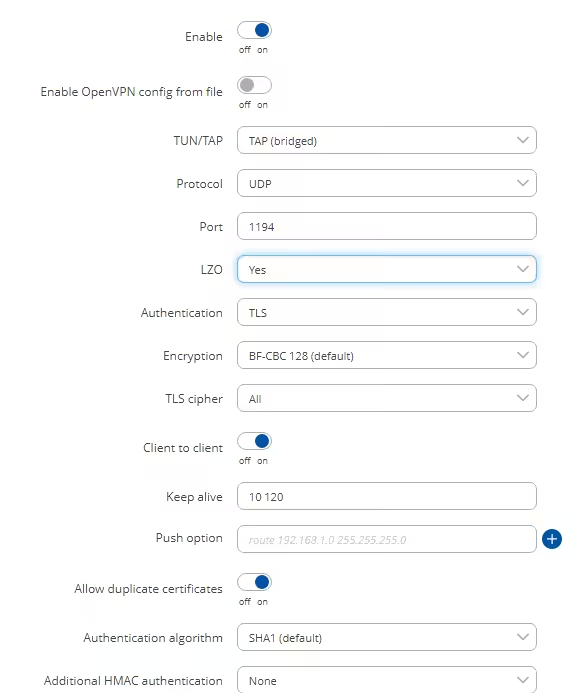

Iremos ao menu Services-VPN-OpenVPN e criaremos uma instância do tipo Servidor. Depois de adicioná-lo, vamos editá-lo conforme mostrado na captura de tela a seguir.

Como parámetros destacados vemos que hemos configurado la VPN en modo TAP (bridged o L2), permitiendo la comunicación entre los diferentes clientes (Client to client) y permitiendo los certificados duplicados.

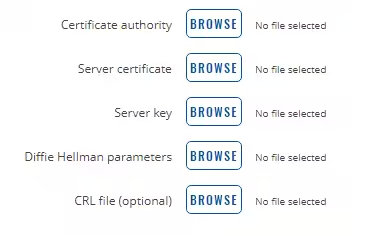

Em seguida carregaremos as chaves e certificados gerados na etapa anterior. Não geramos o arquivo CRL e não é necessário.

Configuração de clientes VPN

Em primeiro lugar, e dado que tanto o servidor como os clientes VPN, bem como todos os dispositivos que neles pendem, terão de partilhar o mesmo intervalo de endereços, devemos configurar manualmente o endereço LAN de cada um dos clientes VPN no mesmo intervalo que o endereço LAN do servidor. Se usarmos a configuração padrão, o roteador do servidor terá 192.168.1.1/24 e os roteadores do cliente teriam que ter qualquer outro endereço no mesmo intervalo. Da mesma forma, se quisermos que alguns dispositivos obtenham seu IP via DHCP, deixaremos o servidor DHCP habilitado no roteador do servidor VPN e desabilitar o serviço DHCP em todos os roteadores clientes.

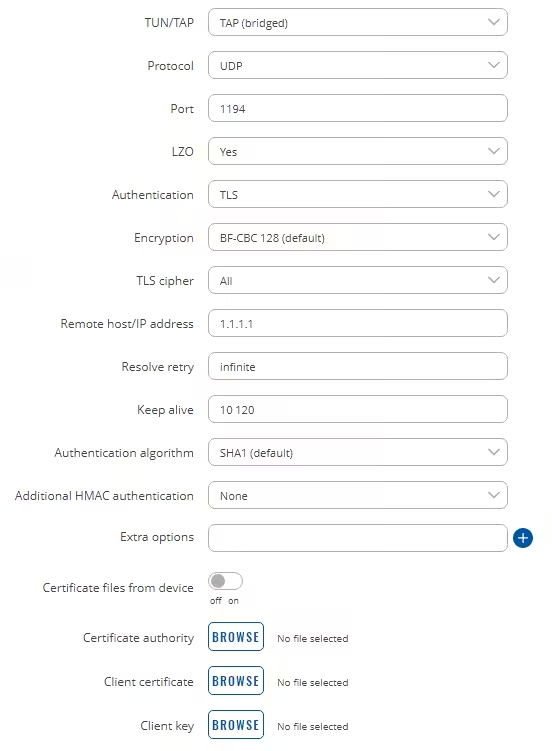

Assim como no servidor, iremos ao menu Serviços -VPN-OpenVPN e criaremos uma instância do tipo Cliente. Depois de adicioná-lo, vamos editá-lo conforme mostrado na captura de tela a seguir, que também inclui o carregamento das chaves e certificados criados para o cliente (client1 do ponto anterior).

A configuração é idêntica à do servidor com a única diferença que neste caso devemos indicar o endereço IP ou hostname do servidor VPN no campo Remote host/IP address. Lembre-se que se a conexão entre os clientes e o servidor for pela Internet, este IP terá que ser público e acessível para que os clientes possam se conectar ao servidor VPN.

Esta configuração é idêntica para todos os clientes VPN que fazem parte da nossa rede.